Incognito, creo que la mayoría sabe la definición. Privacidad, también, debe saber. Navegadores (browsers) utilizando buenas privacidad, por regla general es un régimen separado, y ciertamente no es el modo por defecto. ¿Por qué es eso Desde el punto de vista del propietario del navegador es probablemente un intento de mantener un equilibrio, el modo privado, dependiendo de la configuración permite, por ejemplo, para preservar la historia de sus sitios poseshenie (que pueden indicar sus preferencias), lo que permite una conclusión acerca de usted y vender esta información. otra persona, y así sucesivamente. Va en ello, hablar de una específica ocultar su identidad......

En primer lugar, la física de todo, para entender el proceso.

Así que abrimos el navegador, introduzca el nombre de nuestro sitio amada no puede :) favorito, pero sólo nos que es necesario encontrar, GOOGL, yandex ....... Y aquí está su primera iluminada (con respecto a por qué el primer recuento será con el resultado, es decir, desde el final) Si omitimos nombres comprensibles que consta de letras (el nombre del servidor, la página ......), la física de este proceso es el siguiente:

Página en un navegador donde nos alojamos

IP del servidor que lo dio (y que registró la IP de nuestro ordenador, el dominio de su proveedor y de la página que hemos abierto)

Nuestro proveedor de IP, a través del cual llegamos a cabo (que grabó nuestra IP, y al pasar a través de él)

IP de nuestra empresa, donde abrimos el navegador y escriba el nombre del sitio, y que registró la página de la historia.

Que la física, secuencia, empezando por IP (en su mayor parte, y probablemente con precisión) están conectados por medio de cables, lo que significa que si la página de control al final, te enteras donde hay un ordenador con el que se abre es una cuestión de tecnología, pero este método última en el cálculo de su ubicación. Aquí opera el último principio milla (llamada fría), a saber, su conexión con el ISP, que se ejecuta de acuerdo con la legislación. Sus caminatas a través de ISP (IP y el tiempo hasta el segundo) se escriben de forma continua bakap y se almacenan durante mucho tiempo. Así que si se presenta la necesidad (o derecha), por lo que entonces siempre será capaz de calcular (tal esquema de acuerdo con el servidor de la página, se pide a los datos del proveedor y, a continuación, en función del tipo de emisión). Aquí hay una desesperanza cibernético.

Pero, siempre hay una cosa que es difícil de poner en práctica y sencilla de expresar, es necesario romper el enlace (ver. El diagrama de proceso) entre el proveedor y nuestro servidor que nos visita. La comunicación se rompe utilizando un servidor proxy anónimo, en el que no voy a entrar en la técnica, sólo puedo decir que pasar por el servidor proxy que está cambiando su dirección IP (no cambian físicamente, sólo las páginas que ya van c servidor proxy IP), y dado que este proxy anónimo, o se conecte visita ciertas páginas sólo es posible a través de él, y él está en el anonimato, se hace difícil. Y si vas a través de varios servidores proxy, si no imposible, eso es :) simple. Esto lo pongo, la dificultad de encontrar este tipo de servidores proxy, para evaluar su adecuación, en su cambio constante (ya que nuestra paranoia), el servidor todavía puede ser falsa, cuanto más lejos, menos desea contracción en esa dirección. Una vez más desesperación :).

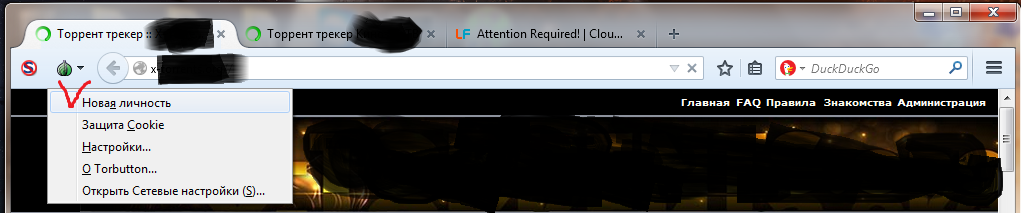

Hay una red que utiliza esto o un principio similar, o más bien el sustitución de IP y cifrado del tráfico, para evitar ataques MITM, llamados (de TOR y su software Tor-browser), puede descargarlo (búsqueda en Google, (conferencias enlace) y no era el trabajo, tratar puede ahora trabaja). Se instala como de costumbre, no hay procesos adicionales, no se pega, se ejecuta como una aplicación independiente como un navegador es muy similar a Firefox. Listo para usar inmediatamente después de la instalación y no requiere configuración adicional, el valor por defecto no mantiene registros de navegación, no preservar la historia, previene los ataques de todo tipo de diferentes sitios visitados, e incluso a veces tienen que incluir alguna que consulte el sitio en forma de :) adecuada, así, la mayor parte lo más importante, se puede cambiar el IP, el menú - llamada "nueva identidad", véase la imagen ..

Aún así, si ISP bloquea cualquier recurso, es probable que Tor-om que romper a través de él. Algunos sitios piden que confirmar que eres humano y no un robot, les pide que introduzca un código de imagen, entrar y todo está bien. Incluso si su torrente favorita detuvo para darle una película, de repente, citando el hecho de que en su área que está prohibido distribuir, con Tor-ésimo más probable es darse por vencido.

Recomiendo la lectura de la entrevista con uno de los desarrolladores (aquí)

Es decir, algo así.