Tenemos un servidor que sirve a la red propia, ¿por qué no añadir alojamiento. En primer lugar, vamos a empezar a hacerlo - tratar de establecer puentes para alojar un servidor de nuestras necesidades a través de un proveedor de la red para dar contenido web, y cada usuario es necesario alojamiento para proporcionar la oportunidad de trabajar en un servidor virtual independiente, plantea inmediatamente la red perimetral (DMZ), que vamos a hacer a través de puente br-DMZ, todavía necesitan un puente a la red del proveedor de la tarjeta br-int, y todo lo demás el servidor deben servir a la red de área local.Y entonces

nuestra red:

eth0 - red al ISP . eth1 - rejilla lokalki.

Hacemos calzones:

br-int sin IP en eth0, br-loc IP estático IP en eth1 , br-dmz Puente a la zona desmilitarizada (usuarios del servidor de hosting virtual).

Establecer la necesidad de este paquete.

yum install bridge-utils tunctl -y

Si su sistema con una interfaz gráfica, es necesario desactivar NetworkManager

- chkconfig NetworkManager off

- chkconfig network on

- service NetworkManager stop

- service network start

Se supone que su red de trabajo y configurado ahora crear puentes y la red correcta.

nano /etc/sysconfig/network-scripts/ifcfg-br-int

DEVICE=br-int

TYPE=Bridge

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

DEFROUTE=yes

IPV4_FAILURE_FATAL=yes

IPV6INIT=no

NAME="System br-int"

nano /etc/sysconfig/network-scripts/ifcfg-eth0

reducible a la forma

DEVICE=eth0

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

HWADDR=XX:XX:XX:XX:XX:XX # red de correo MAK

NAME="System eth0"

BRIDGE=br-int

IPV6INIT=no

También con la segunda red en sí misma

nano /etc/sysconfig/network-scripts/ifcfg-br-loc

DEVICE=br-loc

TYPE=Bridge

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

IPADDR=ххх.ххх.ххх.ххх #puente IP

PREFIX=24

GATEWAY=ххх.ххх.ххх.ххх # poner su

DNS1=ххх.ххх.ххх.ххх # poner su

DOMAIN=el nombre de su dominio

DEFROUTE=yes

IPV4_FAILURE_FATAL=yes

IPV6INIT=no

NAME="System br-loc"

nano /etc/sysconfig/network-scripts/ifcfg-eth1

reducible a la forma

DEVICE=eth1

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

HWADDR=XX:XX:XX:XX:XX:XX # red de correo MAK

NAME="System eth1"

BRIDGE=br-loc

Y más a la zona DMZ

nano /etc/sysconfig/network-scripts/ifcfg-br-dmz

EVICE=br-dmz

TYPE=Bridge

ONBOOT=yes

NM_CONTROLLED=no

BOOTPROTO=none

NAME="System br-dmz"

reinicio de la red

service network restart

En la actualidad el anfitrión iptables a un formulario

nano /etc/sysconfig/iptables

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

-I INPUT -p tcp --dport 3389 -m state --state NEW -j ACCEPT #-- es sólo en el caso de que establece KDE o GNOME y haciendo que el acceso remoto a través de RDP

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-A FORWARD -j REJECT --reject-with icmp-host-prohibited

COMMIT

iptables restart

service iptables restart

Vamos a ver lo que tenemos con los pantalones

brctl show

A debe ver algo como

bridge name bridge id STP enabled interfaces

br-dmz 8000.000000000000 no

br-int 8000.d027880416d7 no eth0

br-loc 8000.6805ca06ecd9 no eth1

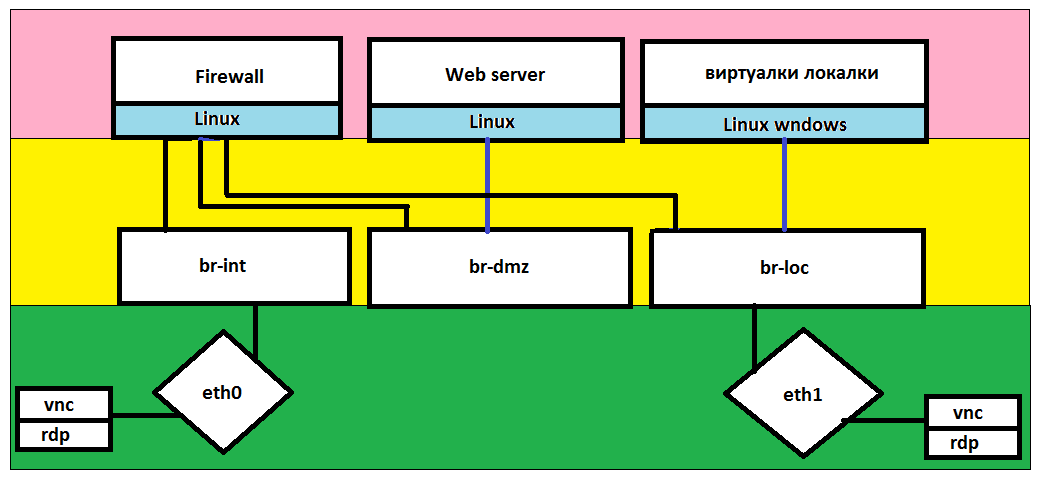

La configuración de nuestro servidor casa se ve hoting:

Por color:

Verde - nivel de servidor.

el nivel de hipervisor - Amarillo

máquinas virtuales de nivel - Rosa.

Concepto de servidor A continuación, el servidor de seguridad Dev (enrutador) - por su nombre, todo el tráfico va a dirigir a través de él, sino que también estar representando Nginx para el contenido web razrulivaniya de alojamiento a los usuarios en un servidor Web, un servidor Web en una red separada (DMZ) y la parte local de esa a la casa, también, que era una maravilla.

Ahora usted puede poner KVM mira aquí (bajando el ajuste del puente, como ya hemos establecido), también se puede poner la interfaz gráfica de usuario de GNOME o KDE virtualke configuración de pasar por el "administrador de máquinas virtuales".

Vamos a poner Router (Firewall), y le dan todos nuestros puentes br-int, br-dmz, br-loc, que va a correr CentOs actualmente la versión 6.7. Después de la instalación, obtenemos 3 eth0 red, eth1, eth2 a través del cual vamos a permitir todo el tráfico.

la red archivo de reglas /etc/sysconfig/network-scripts/

|

ifcfg-eth0 DEVICE=eth0 |

ifcfg-eth1 DEVICE=eth1 |

ifcfg-eth2 DEVICE=eth2 |

transcripción:

eth0 (ifcfg-eth0) - configurado para una IP a través de DHCP desde el ISP, que llegará a todo el tráfico de Internet.

eth1 (ifcfg-eth1) - es nuestro DMZ su propia red (IP estática) no se cruza con lo local (sin necesidad de subir los usuarios de alojamiento en nuestra lokalku).

eth2 (ifcfg-eth2) - es su lokalku también asignarle una red IP estática.

En el router (Firewall) dan a este tipo de iptables

nano /etc/sysconfig/iptables

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT # esta SSH

-A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT # a continuación, nginx responderá que vamos a entregar más tarde

-A INPUT -s локальная сеть -j ACCEPT # luego permitir LAN tímido

-A INPUT -s ДМЗ -j ACCEPT # a continuación, la DMZ

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-P FORWARD DROP

-A FORWARD -i lo -o lo -j ACCEPT

-A FORWARD -i eth2 -o eth0 -j ACCEPT # dejar pasar el paquete local

-A FORWARD -i eth1 -o eth0 -j ACCEPT # DMZ permite pasar a los paquetes (por lo general no incluyen consideraciones. De seguridad)

-A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

COMMIT

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A POSTROUTING -o eth0 -j MASQUERADE # permitirá ir en línea

COMMIT

iptables restart

service iptables restart

Ahora ponga en el router (Firewall) Nginx, como se describe aquí.

En teoría, con el router (Firewall) terminamos, después es el hogar de la red, te voy a decir cómo recorrer en la red de multidifusión para ver canales de TV, se puede proceder a configurar servaka Web.

El servidor web está configurado, así como para el router, CentOS 6.7, sólo le dan un br-DMZ puente. Después de la instalación, vamos a estar a disposición de la red eth0, creo que va a ser más fácil de configurar una dirección IP estática (recordemos que la red DMZ) desde un router será más fácil para dirigir el tráfico. guión:

nano /etc/sysconfig/network-scripts/ifcfg-eth0 Se parece a esto:

DEVICE=eth0

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=none

HWADDR=su red de correo

IPADDR= su IP

PREFIX=8

GATEWAY=a continuación, el router IP de la pasarela es eth1

DNS1= entonces será un DNS DNS que podemos poner en el router más adelante

DEFROUTE=yes

IPV4_FAILURE_FATAL=yes

IPV6INIT=no

NAME="System eth0"

Crtl+O , Ctrl+X

En la web de un servidor (servidor Web) da a este tipo de iptables

nano /etc/sysconfig/iptables

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT #La puesta del sol a través de SSH

-A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT #Así Apache responder

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-A FORWARD -j REJECT --reject-with icmp-host-prohibited

COMMIT

Crtl+O , Ctrl+X

Todavía tienen que desactivar SELinux.

Ejecutar el comando (si se rompió para explorar SELinux, repetir esto en toda Dev):

nano /etc/selinux/config

Y sustituir el valor de la variable en SELINUX = desactivado, debería suceder

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=disabled

# SELINUXTYPE= can take one of these two values:

# targeted - Targeted processes are protected,

# mls - Multi Level Security protection.

SELINUXTYPE=targeted

O pulse Ctrl y Ctrl X, no está mal, en principio, de recarga (para reiniciar el equipo).

Conseguir el resto del relleno de la instalación, el ka Apache, PHP 5.4, MySQL! ! hay una sospecha de que tal vez es mejor hacer una Dev separada.

Instalación de PHP 5.4 en Centos 6.7Oregón Instalación de PHP 5.5 y MySQL 5.5 en un servidor para el hogar

Y Instalación del servidor Web Apache

Es eso.